Fortinet phát hành các bản vá khẩn cấp lỗ hổng bảo mật CVE-2022-40684 cho các thiết bị tường lửa Fortigate

Vào ngày 06/10/2022, Fortinet đã xác nhận rằng một lỗ hổng bảo mật nghiêm trọng được phát hiện và khai thác trên các thiết bị tường lửa Fortigate.

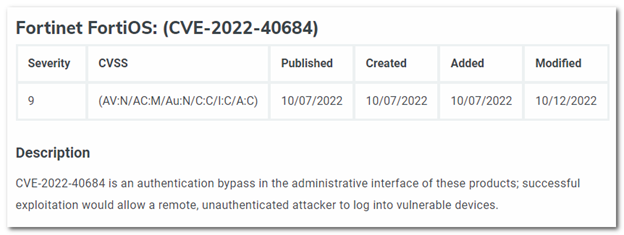

Lỗ hổng bảo mật (CVE-2022-40684) là một phương thức bỏ qua xác thực trên giao diện quản trị cho phép các tác nhân đe dọa từ xa đăng nhập vào tường lửa FortiGate, FortiProxy và FortiSwitch Manager (FSWM).

Trong một tư vấn ban hành cùng ngày Fortinet cho biết "Việc bỏ qua xác thực bằng cách sử dụng lỗ hổng kênh hoặc đường dẫn thay thế [CWE-288] trong FortiOS, FortiProxy và FortiSwitchManager có thể cho phép kẻ tấn công chưa được xác thực thực hiện các hoạt động trên giao diện quản trị thông qua các yêu cầu HTTP hoặc HTTPS đặc biệt" .

Fortinet đã phát hành bản cập nhật bảo mật để giải quyết lỗ hổng này vào ngay ngày hôm sau. Người phát ngôn của Fortinet từ chối bình luận khi được hỏi liệu lỗ hổng bảo mật có bị khai thác tích cực hay không.

Vài ngày sau, Fortinet cuối cùng cũng thừa nhận rằng họ biết về ít nhất một cuộc tấn công mà CVE-2022-40684 đã bị khai thác. Công ty cho biết: "Fortinet đã biết về một trường hợp lỗ hổng này bị khai thác và khuyến nghị xác thực ngay lập tức hệ thống của bạn theo dấu hiệu xâm nhập trong nhật ký của thiết bị: user =" Local_Process_Access ".

Những phiên bản sau đang bị gặp lỗ hổng nghiêm trọng này:

- FortiOS phiên bản 7.2.0, 7.2.1

- FortiOS phiên bản từ 7.0.0 đến 7.0.6

- FortiProxy phiên bản 7.2.0

- FortiProxy phiên bản từ 7.0.0 đến 7.0.6

- FortiSwitchManager phiên bản 7.0.0, 7.2.0

Fortinet đã phát hành các bản vá bảo mật và yêu cầu khách hàng cập nhật các thiết bị dễ bị tấn công lên FortiOS 7.0.7 hoặc 7.2.2 trở lên, FortiProxy 7.0.7 hoặc 7.2.1 trở lên và FortiSwitchManager 7.2.1 trở lên để bảo vệ thiết bị của họ khỏi các cuộc tấn công.

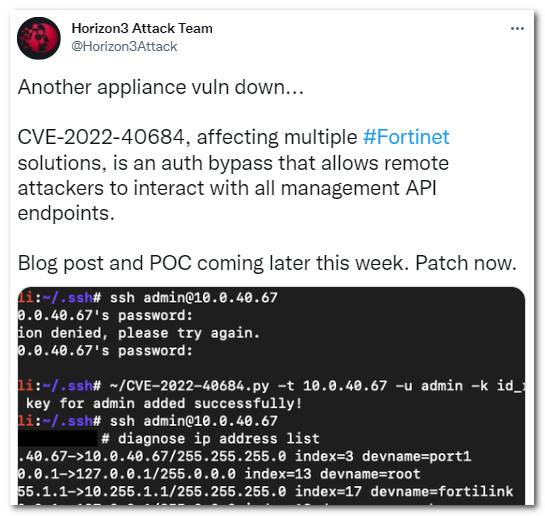

Các nhà nghiên cứu bảo mật của Nhóm Horizon3 đã phát triển mã khai thác và tiến hành khai thác thử nghiệm lỗ hổng nghiêm trọng này.

Theo dữ liệu tìm kiếm trên Shodan, hơn 140.000 thiết bị tường lửa FortiGate có thể được truy cập từ Internet và có khả năng bị tấn công nếu giao diện quản trị của chúng được public ra internet.

Fortinet cũng tư vấn cho khách hàng để chặn các cuộc tấn công khi họ không thể triển khai ngay các bản cập nhật bảo mật. Quản trị viên nên tắt giao diện quản trị HTTP / HTTPS hoặc giới hạn các địa chỉ IP có thể truy cập giao diện quản trị bằng cách sử dụng các Chính sách trên tường lửa.

(Theo hướng dẫn tại đây: https://www.fortiguard.com/psirt/FG-IR-22-377).

Vì vậy NSV khuyến cáo các khách hàng đang sử dụng tường lửa Fortigate upgrade lên phiên bản 7.0.7 hoặc 7.2.2 trở lên để tránh các cuộc tấn công từ bên ngoài gây ảnh hưởng đến hoạt động sản xuất.