7 giai đoạn của một cuộc tấn công mạng

7 giai đoạn của một cuộc tấn công mạng nếu được xác định rõ từ sớm thì là những cơ sở để chúng ta hiểu thêm cách thức và thời điểm các mối đe dọa xuất hiện nhằm cảnh giác, phòng ngừa và đối phó hiệu quả

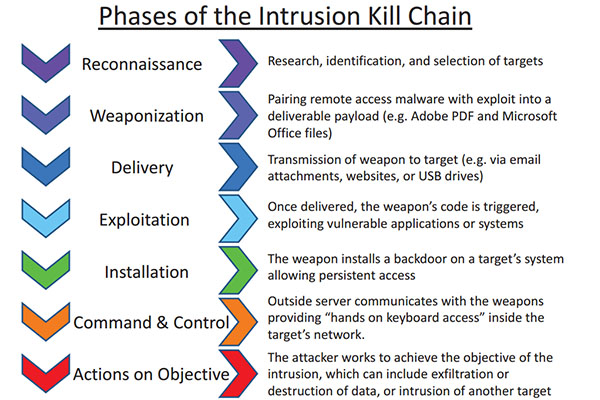

7 giai đoạn của một cuộc tấn công mạng nếu được xác định rõ từ sớm thì là những cơ sở để chúng ta hiểu thêm cách thức và thời điểm các mối đe dọa xuất hiện nhằm cảnh giác, phòng ngừa và đối phó hiệu quả. Cuộc đấu tranh giữa an ninh mạng và tin tặc là không hồi kết, và các cuộc tấn công mạng vào cơ sở hạ tầng quan trọng ngày càng trở nên phổ biến, phức tạp và sáng tạo hơn. Điều này đặt ra một thách thức 24/7 đối với các nhóm an ninh mạng khi phải tìm thấy những lỗ hổng bảo mật trước khi tin tặc tìm thấy chúng.

Trong một số sự cố an ninh gần đây, động cơ của tin tặc cũng đã thay đổi. Càng ngày, các cuộc tấn công càng nhắm vào sự gián đoạn của các dịch vụ hơn là tìm cách đánh cắp dữ liệu để thu lợi tài chính. Tin tặc cũng đã sử dụng một vectơ tấn công mới chưa từng thấy trước đây là thay vì tấn công trực tiếp các mục tiêu chính, họ đã nhắm mục tiêu vào các nhà cung cấp kém an toàn hơn. Dù tấn công như thế nào đi nữa thì cũng đều trải qua 7 giai đoạn.

Giai đoạn một: Thông báo lại một mục tiêu để hack

Trong giai đoạn trinh sát, tin tặc xác định một mục tiêu dễ bị tấn công và tìm cách khai thác mục tiêu đó. Mục tiêu ban đầu có thể là bất kỳ ai trong công ty. Những kẻ tấn công chỉ cần một điểm vào duy nhất để bắt đầu. Email lừa đảo có mục tiêu là một phương pháp phổ biến để phát tán phần mềm độc hại trong giai đoạn này.

Giai đoạn này chính là nhận biết mục tiêu. Ở giai đoạn này, tin tặc sẽ tự đặt ra câu hỏi là những người quan trọng trong công ty là ai, họ hợp tác kinh doanh với ai và những dữ liệu nào được công khai. Trang web của công ty và các nguồn liên hệ trực tuyến như Linkedin là hai nguồn rõ ràng để nghiên cứu những người chủ chốt trong tổ chức, và sau đó là những cuộc “social engineering” đến mục tiêu.

Trong số các dữ liệu có sẵn công khai, tin tặc thu thập thông tin địa chỉ IP và chạy quét để xác định phần cứng và phần mềm mà công ty mục tiêu đang sử dụng. Họ kiểm tra cơ sở dữ liệu đăng ký web tên và số được chỉ định (ICAAN). Tin tặc càng dành nhiều thời gian để thu thập thông tin về con người và hệ thống tại công ty, thì âm mưu hack càng thành công.

Giai đoạn hai: Vũ khí hóa thông tin về một công ty

Trong giai đoạn vũ khí hóa, hacker sử dụng thông tin đã thu thập trước đó để tạo ra các cách xâm nhập vào mạng của mục tiêu. Thủ đoạn chủ yếu là tạo ra email lừa đảo nạn nhân tin rằng đây chính là email của đối tác.

Một thủ đoạn khác của hacker là tạo ra các trang web giả mạo trông giống hệt trang web của nhà cung cấp hoặc ngân hàng. Điều này nhằm mục đích nắm bắt tên người dùng và mật khẩu hoặc cung cấp tải xuống miễn phí tài liệu bị nhiễm phần mềm độc hại hoặc thứ gì đó khác mà người dùng quan tâm.

Hành động cuối cùng của kẻ tấn công trong giai đoạn này là thu thập các công cụ để khai thác thành công bất kỳ lỗ hổng bảo mật nào mà chúng có thể tìm thấy khi sau đó chúng có quyền truy cập vào mạng của mục tiêu.

Giai đoạn ba: Bắt đầu cuộc tấn công

Các e-mail lừa đảo được gửi đi, các trang web giả mạo được đưa lên internet và kẻ tấn công chờ đợi sự xuất hiện của tất cả dữ liệu chúng cần. Nếu e-mail lừa đảo chứa tệp đính kèm được “vũ khí hóa”, thì kẻ tấn công sẽ đợi ai đó mở tệp đính kèm và để phần mềm độc hại trong đó “gửi về nhà” cho tin tặc.

Giai đoạn bốn: Khai thác vi phạm bảo mật

Trong giai đoạn khai thác, hacker bắt đầu gặt hái những thành quả từ việc chuẩn bị và thực hiện cuộc tấn công. Khi tên người dùng và mật khẩu gửi đến, kẻ tấn công sẽ thử chúng chống lại các hệ thống e-mail dựa trên web hoặc các kết nối mạng riêng ảo (VPN) với mạng công ty. Nếu các tệp đính kèm bị nhiễm phần mềm độc hại được gửi đi, thì kẻ tấn công sẽ truy cập từ xa vào các máy tính bị ảnh hưởng.

Tin tặc khám phá mạng được nhắm mục tiêu và có được ý tưởng tốt hơn về luồng lưu lượng truy cập trên đó, những hệ thống nào được kết nối với nó và cách chúng có thể bị khai thác và tấn công mạng.

Giai đoạn năm: Cài đặt một cửa sau liên tục

Trong giai đoạn cài đặt, kẻ tấn công đảm bảo tiếp tục truy cập vào mạng. Để đạt được điều này, tin tặc sẽ cài đặt một cửa sau liên tục, tạo tài khoản quản trị viên trên mạng và vô hiệu hóa các quy tắc tường lửa. Họ thậm chí có thể kích hoạt quyền truy cập máy tính để bàn từ xa trên máy chủ và các hệ thống khác trên mạng. Mục đích của hacker tại thời điểm này là ở lại trong hệ thống lâu mau gì cũng được miễn là đạt được mục tiêu của chúng.

Giai đoạn sáu: Thực hiện lệnh và kiểm soát

Giờ đây, họ có quyền truy cập không bị hạn chế vào toàn bộ mạng và tài khoản quản trị viên, tất cả các công cụ cần thiết đều có sẵn cho giai đoạn ra lệnh và kiểm soát. Kẻ tấn công có thể xem xét bất cứ thứ gì, mạo danh bất kỳ người dùng nào trên mạng và thậm chí gửi e-mail từ sếp cho tất cả nhân viên. Khi đã nắm quyền kiểm soát, tin tặc có thể khóa người dùng CNTT của công ty khỏi toàn bộ mạng của tổ chức nếu họ muốn, có thể đòi tiền chuộc để khôi phục quyền truy cập.

Giai đoạn bảy: Đạt được mục tiêu của hacker

Giai đoạn hành động trên các mục tiêu bây giờ đã bắt đầu. Điều này có thể liên quan đến việc lấy cắp thông tin về nhân viên, khách hàng, thiết kế sản phẩm, v.v. Hoặc kẻ tấn công có thể bắt đầu làm gián đoạn hoạt động của công ty mục tiêu.

Không phải tất cả các tin tặc đều muốn kiếm tiền hoặc làm cho 1 công ty mục tiêu bị mất danh dự. Một số chỉ đơn giản là muốn gây ra hỗn loạn hoặc gây tổn thất , ví dụ như nếu một công ty nhận được đơn đặt hàng trực tuyến, một tin tặc có thể đóng hệ thống đặt hàng hoặc xóa đơn đặt hàng. Họ thậm chí có thể tạo đơn đặt hàng và vận chuyển chúng đến khách hàng của công ty.

Nếu tin tặc có quyền truy cập vào Hệ thống kiểm soát công nghiệp, họ có thể tắt thiết bị, nhập các điểm thiết lập mới và tắt báo động.

Sau các cuộc tấn công mạng “nổi đình nổi đám” gần đây vào cơ sở hạ tầng quan trọng, NSV thấy rằng mỗi người chúng ta cần phải trang bị kiến thức đầy đủ, phải biết kẻ thù là ai để phòng chống cho tốt. Và 7 giai đoạn của một cuộc tấn công mạng vẫn là nền tảng cơ bản để hiểu cách tin tặc truy cập vào hệ thống và khai thác các lỗ hổng.